サイバー攻撃の種類まとめ【情報処理安全確保支援士】

○○攻撃まとめ

セキュリティの攻撃はいろいろな種類と名前があります。試験対策用に代表的なものに加え、〇〇攻撃とつくものを列挙しました。覚えているかの確認用等にも使用していただけるとうれしいです。不定期更新予定。

SQLインジェクション

Web サイトの入力エリアに脆弱性があり、攻撃者がSQL文を含んだ文字を入力しそのままSQL が実行されること。データベース情報の窃取、コンテンツの改ざんなどを行う。※インジェクションとは英語で「注入」「挿入」を表す。

発生しうる脅威

・データベース情報の窃取、コンテンツの改ざんなど

対策

・シングルクオーテーションやダブルクオーテーションといった記号や文字をエスケープする

その他

・実例としてはこのサイトが一番わかりやすかった

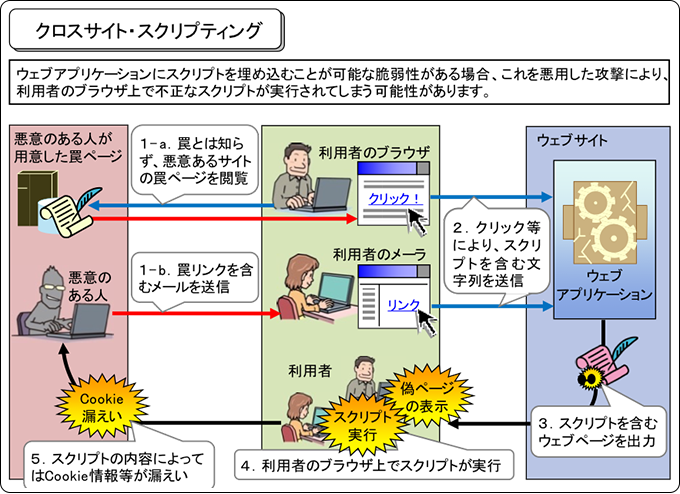

XSS(クロスサイトスクリプティング)

Webアプリケーションの脆弱性を利用して悪意のあるデータを埋め込みスクリプトを実行させる攻撃手法。サイトをまたいでスクリプトが移転・実行されることが「クロスサイト」の名称の由来となっているが、現在では攻撃者が用意したスクリプトを標的サイトのものとして実行させられてしまう攻撃全般をクロスサイトスクリプティングと呼んでいる。

(画像出典):IPA 安全なウェブサイトの作り方 - 1.5 クロスサイト・スクリプティング

発生しうる脅威

・本物サイト上に偽のページが表示され、フィッシング詐欺にあう

・ブラウザが保存しているCookieを取得される(セッションハイジャック)

・ウェブサイトの改ざん

対策

・入力値の制限

・サニタイジング(エスケープ)

より詳細な対策はIPAを参照(こちら)

その他

・イメージをつかむだけならこのサイトがおすすめ

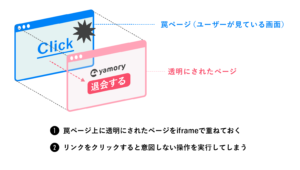

クリックジャッキング

クリックジャッキングとは、iframe(インラインフレーム)で表示させた透明なページを通常のウェブページの上にかぶせ、視覚的に騙してクリックを行わせる攻撃手法のこと。

(画像引用):yamory Blog「悪意あるサイトにこっそり誘導 クリックジャッキング」

発生しうる脅威

・ログイン後の利用者のみが利用可能なサービスの悪用(利用者が意図しない情報発信、利用者が意図しない退会処理 等)

・ログイン後の利用者のみが編集可能な設定の変更(利用者情報の公開範囲の意図しない変更等)

対策

・HTTPレスポンスヘッダに、X-Frame-Optionsヘッダフィールドを出力し、他ドメインのサイトからのframe要素やiframe要素による読み込みを制限する。

・処理を実行する直前のページで再度パスワードの入力を求め、実行ページでは、再度入力されたパスワードが正しい場合のみ処理を実行する。

・重要な処理は、一連の操作をマウスのみで実行できないようにする。

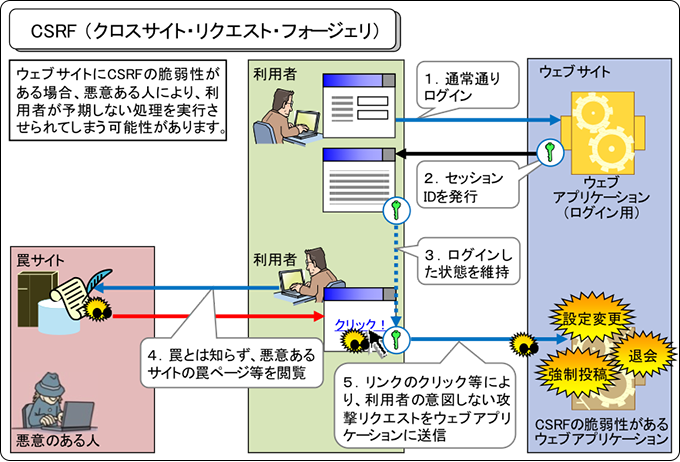

CSRF

Cross Site Request Forgery(クロスサイトリクエストフォージェリ)。ユーザーがターゲットとなるウェブサイトへログインしている状態で、攻撃者が用意した罠サイトにアクセスを行う。その罠サイトでのリンククリック等により、ターゲットのウェブサイトに(偽のリクエストを送るなどして)ユーザーの予期しない処理を実行させること。例えば、ショッピングサイト○天にログインしている状態で、罠サイトのリンクをクリックしてしまうと、○天の最終決済や退会等の処理を実行する等。

(画像出典):安全なウェブサイトの作り方 - 1.6 CSRF(クロスサイト・リクエスト・フォージェリ)

発生しうる脅威

・Webサイトにログイン後可能な処理をされる

不正な送金、利用者が意図しない商品購入、利用者が意図しない退会処理

各種設定の不正な変更(管理者画面、パスワード等)、掲示板への不適切な書き込み

対策

・Webサーバー側で、ページのhiddenに乱数(ワンタイムパスワード)を埋めこみそれを検証する

・処理を実行する直前のページで再度パスワードの入力を求め、実行ページでは、再度入力されたパスワードが正しい場合のみ処理を実行する

・重要な操作を行った際に、その旨を登録済みのメールアドレスに自動送信する(保護的な対策)

セッションハイジャック

何らかの手段でセッションIDやcookie情報を窃取し、本人に成り代わって通信を行うこと。

セッションIDを取得する手段

・セッションIDの推測

セッションIDの生成規則を割り出しセッションIDを推測する

・セッションIDの盗用

罠を仕掛ける、ネットワークを盗聴する等でセッションIDを盗む

・セッションIDを取得する方法ではなく、セッションIDを指定させる方法もある(セッションID固定化)

攻撃者が予め準備したセッションIDをユーザに送り込み、ユーザがそのセッションIDでログインする

発生しうる脅威

・ログイン後の利用者のみが利用可能なサービスの悪用や閲覧・改ざん

不正な送金、利用者が意図しない商品購入、利用者が意図しない退会処理 等

各種設定の不正な変更(管理者画面、パスワード等)、掲示板への不適切な書き込み 等

非公開の個人情報を不正閲覧、ウェブメールを不正閲覧、コミュニティ会員専用の掲示板を不正閲覧 等

対策

・セッションIDを推測が困難なものにする

・セッションIDをURLパラメータに格納しない

・HTTPS通信で利用するCookieにはsecure属性を加える

・ログイン後に、新しくセッションを開始する

・ログイン後、既存のセッションIDとは別に秘密情報を発行し、ページ遷移ごとにその値を確認する

OSコマンドインジェクション

ソフトウェアなどのセキュリティホールが発見されてから、その情報公開や対策が講じられる前に、そのセキュリティホールを狙う攻撃のこと。

ゼロデイ攻撃

ソフトウェアなどのセキュリティホールが発見されてから、その情報公開や対策が講じられる前に、そのセキュリティホールを狙う攻撃のこと。

○○攻撃まとめ

分類はサイトによってまちまちのため保留にします。

忘れていないかをチェックするようにサイバー攻撃を列挙。

・ 中間者攻撃

・ バッファオーバーフロー攻撃

・ セッションハイジャック

・ SQLインジェクション

・ ドライブバイダウンロード

・ DOS攻撃、DDOS攻撃

・ F5アタック

・ UDPフラッド攻撃(ランダム・ポート・フラッド攻撃)

・ Pingフラッド

・ SYNフラッド攻撃/FINフラッド攻撃

・ DNS Flood attacks(DNSフラッド攻撃)

・ DNSキャッシュポイズニング

・ DNS amp攻撃

・ ARPキャッシュポイズニング(ARPスプーフィング)

・ ブルートフォースアタック、リバースブルートフォース攻撃

・ パスワードリスト攻撃

・ クレデンシャルスタッフィング攻撃

・ 辞書攻撃

・ 水飲み場型攻撃

・ 標的型攻撃

・ APT攻撃

・ サプライチェーン攻撃

・ キーロガー

・ スミッシング

・ ジュースジャッキング攻撃

・ タイポスクワッティング(URLハイジャック)

・ スロー攻撃

・ POODLE攻撃

・ LDAPインジェクション攻撃

・ カミンスキー攻撃

・ ディレクトリトラバーサル

・ テンペスト攻撃

・ サイドチャネル攻撃

・ ガンブラー攻撃

・ フィッシング詐欺

・ ゼロクリック詐欺

・ ランサムウェア